线性代数的本质

线性代数的本质

建立几何直观

我们在学校学习了如何进行矩阵运算, 熟练进行矩阵计算是基本功,但是你是否思考过, 为什么矩阵运算要这么定义, 矩阵运算是否有更加本质的意义.

对矩阵运算的算术意义的理解让我们能熟练使用矩阵工具来解决实际问题, 但是如果缺乏对计算的几何意义的理解, 当你要进一步深入解决问题的时候, 就会缺失问题解决的效率和灵活性.

打个比方, sin(x)的计算公式如下:

于是任何x值,我们都能通过选择适当的n值来计算sin值. 如果我给你一个角度30度, 对应的弧度就是(𝝿/6)约等于0.5236, 于是你可以代入sin(x)的计算公式, sin(0.5236)=0.5236 - 0.0239 + 0.000328..., 结果约等于0.5. 这一切都符合预期.

但是如果我们知道sin(x)的几何意义: 在直角三角形中,一个锐角 ∠ A 的正弦定义为它的对边与斜边的比值,也就是:

那么我们很容易通过绘制一个直角三角形并测量出sin()的近似值, 同时我们也很容易产生记忆, 30度角的sin值为0.5.这一切是建立在我们对计算公式产生几何关联的基础上,这种关联拓展了我们的解体思路,也加速我们的计算过程.

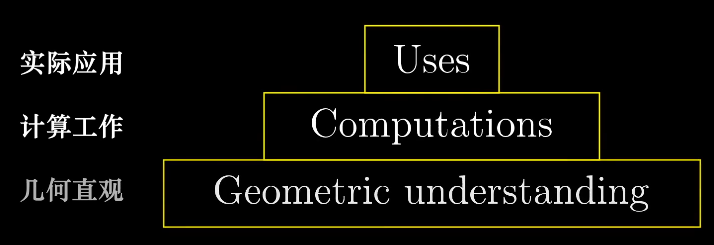

这种知识特性适用于各个方面, 他的层级结构如下:

(来自线性代数的本质-序言有的浏览器跳转后看不了请右键复制链接并粘帖到地址栏打开,下同!)

如果我们能掌握矩阵运算跟几何结构的关联, 那么就会对运算形成几何直观, 更好的掌握和使用他.